| Fermer les autres Services "à risque" |

Voici la liste des autres services

que vous pouvez "arrêter"

et mettre en mode "manuel"

- Application système COM+

- Connexion réseau

- DDE réseau

- Emplacement protégé

- Explorateur d'ordinateur

- Fournisseur de la prise en charge de sécurité LM NT

- Journal des évènements

- Localisateur d'appel de procédure distante (RPC)

- MS Software Shadow Copy Provider

- NLA (Network Location Awareness)

- QoS RSVP

- Service de la passerelle de la couche Application

- Système d'évènement COM+

- Windows Installer

Ces 2 listes sont prévus pour un PC seul, sans réseau local.

Pour ceux qui ont un réseau local, regardez d'abord les dépendances avant de

fermer certains services, sinon, vous auriez des problèmes de partages de

fichiers ou de connexions.

| Bloquer certains exécutables |

Tous ces programmes se trouvent dans

le répertoire :

C:\Windows\System32\ ==>pour XP

C:\winnt\System32\ ==>pour 2000

La procédure pour les bloquer de diverses attaques internes et externes :

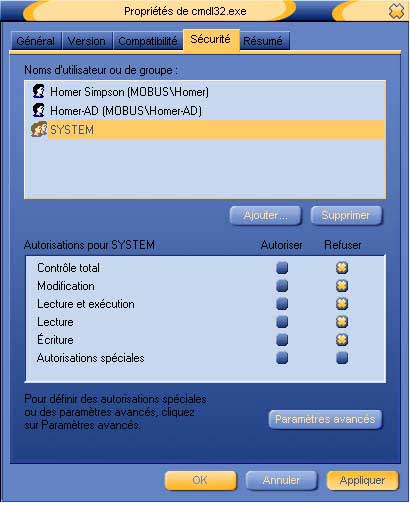

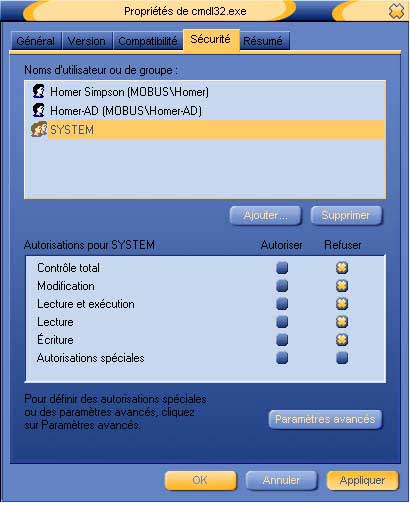

Faire un clic droit sur le programme, "propriété"

allez sur l'onglet "sécurité". Il suffit "d'interdire"

au "Système" l'exécution de ce programme, ou de "supprimer"

la ligne "Système", en prenant soins de garder le

contrôle du programme avec "l'Administrateur" (ici

Homer-AD).

Faire de même pour chacun des autres programmes mentionnés plus haut...

| Pour aller plus loin dans la sécurité de votre PC |

Lancer regedit

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\

Modifiez la valeur REG_DWORD : EnableICMPRedirect en lui affectant la valeur 0

Protéger vous des attaques par "flood

ou Spoof"

Permet de se protéger des attaques par flooding ou spoofing, sans modifier le

comportement de la pile de TCP/IP.

Nous allons ajouter des valeurs dans la base de registres :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\

Ajouter la valeur REG_DWORD : SynAttackProtect en lui affectant la valeur 2

Ajouter la valeur REG_DWORD : TcpMaxHalfOpen en lui affectant la valeur 100

Ajouter la valeur REG_DWORD : TcpMaxHalfOpenRetried en lui affectant la valeur 80

Ajouter la valeur REG_DWORD : TcpMaxPortExhausted en lui affectant la valeur 5

Ajouter la valeur REG_DWORD : EnableDeadGWDetect en lui affectant la valeur 0

Ajouter la valeur REG_DWORD : KeapAliveTime en lui affectant la valeur 300000

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\

Ajouter la valeur REG_DWORD : NoNameReleaseOnDemand en lui affectant la valeur 1Ajouter cette clé "Parameters" et les valeurs qui suivent dans votre base de registres :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\AFD\Parameters\

Modifiez la valeur REG_DWORD : EnableDynamicBacklog en lui affectant la valeur 0

Modifiez la valeur REG_DWORD : MinimumDyamicBacklog en lui affectant la valeur 20

Modifiez la valeur REG_DWORD : MaximumDyamicBacklog en lui affectant la valeur 20000

Modifiez la valeur REG_DWORD : DyamicBacklogGrowthDelta en lui affectant la valeur 10

Compliquer l'authentification de

votre "réseau local"

(si vous en avez un)

Nous allons ajouter ou modifier des valeurs dans la base de registres

A la clé HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

A la valeur : "nolmhash" de type REG_DWORD donnez lui la valeur : 1

A la valeur : "lmcompatibilitylevel" de type REG_DWORD donnez lui la valeur : 5

(si vous avez des PC avec Win 98 ou ME, mettez la dernière valeur à 3)

| Pour aller plus loin dans la sécurité de votre PC |

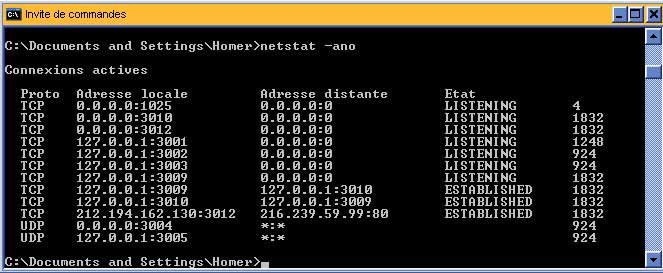

Sur cette image, le port 1025

correspond au service de la passerelle de la couche

Application pour mon réseau local, car j'ai un partage de connexion ICS

qui fait office de passerelle, cependant, il n'est pas visible de l'extérieur.

Pour vous rassurer, vous pouvez faire un test sur le site de

Shields UP.

Quelques liens qui m'ont été utiles pour préparer cet article :

- Google

Quelques articles en rapport :

- Les services

- Les

protocoles TCP/IP

Bonne configuration, et bon surf à tous...

Le mot de la fin, si vous ne voulez jamais rien choper sur Internet "débranchez votre modem" ;o)